Un grupo de investigadores de la Universidad Técnica de Graz, en Austria, ha identificado una nueva técnica de ciberataque que pone en riesgo la privacidad de millones de usuarios de smartphones en todo el mundo.

Conocido como ‘choicejacking’, este método permite robar datos e incluso tomar control de dispositivos móviles mediante el puerto USB, y puede ejecutarse simplemente al conectar el celular a un cargador público o a un cable comprometido.

Este tipo de ataque representa una evolución del conocido ‘juice jacking’, una amenaza cibernética que existe desde hace años y que se basa en la instalación de malware a través de estaciones de carga públicas. Sin embargo, el ‘choicejacking’ lleva este riesgo un paso más allá al manipular directamente los permisos del sistema operativo del dispositivo.

¿Qué es el ‘choicejacking’ y cómo funciona?

El ataque de ‘choicejacking’ se basa en explotar vulnerabilidades presentes en la forma en que los smartphones otorgan y gestionan permisos USB. A través de un cargador o cable modificado por ciberdelincuentes, los atacantes logran cambiar el modo de conexión de “solo carga” a “transferencia de datos”, lo que permite acceder a los archivos del usuario, como fotos y documentos, o incluso controlar el dispositivo por completo, en el caso de Android.

Los investigadores austriacos explican que este ataque puede ejecutarse en cualquier entorno donde un usuario conecte su teléfono sin supervisar el origen del cable o del puerto USB. Una vez conectado, el cargador modificado simula ser un dispositivo confiable (como un teclado o un ratón), lo que engaña al sistema operativo y habilita el acceso a funciones sensibles.

En dispositivos Android, esto puede derivar en la ejecución remota de comandos, instalación de software malicioso o manipulación del contenido del teléfono. En el caso de los iPhone, el ataque está limitado al robo de archivos, ya que el sistema de Apple impide el control completo del dispositivo desde fuentes externas. Sin embargo, el riesgo sigue siendo considerable.

Marcas afectadas y respuesta de los fabricantes

Los investigadores probaron la técnica en teléfonos de al menos ocho marcas reconocidas, incluyendo Samsung, Xiaomi, Apple y Google, y lograron llevar a cabo el ataque con éxito en varios modelos. Tras los hallazgos, notificaron a los fabricantes para que implementaran correcciones.

Hasta el momento, seis de las ocho marcas afectadas ya han solucionado o están solucionando el problema mediante actualizaciones de seguridad. No se ha revelado la lista completa de modelos comprometidos, pero los expertos recomiendan mantener el sistema operativo actualizado y descargar siempre los últimos parches de seguridad disponibles.

Cómo protegerse del ‘choicejacking’

Ante este tipo de amenazas, la principal recomendación es evitar el uso de estaciones de carga públicas. Estos lugares, comunes en aeropuertos, centros comerciales o cafés, pueden ser modificados por ciberdelincuentes sin que los usuarios se den cuenta.

Además, se aconseja no utilizar cables de carga prestados o encontrados en espacios públicos, ya que podrían haber sido intervenidos. La mejor forma de evitar un ataque es usar cargadores propios o baterías externas (power banks) de confianza.

También es importante estar atento a las notificaciones que aparecen en pantalla al conectar el celular por USB. Si el dispositivo solicita permisos de transferencia de datos sin razón aparente, lo más seguro es desconectarlo de inmediato.

Últimas Noticias

Top 10 animes para ver en maratón este fin de semana

Estas son las series que han ganado popularidad en la plataforma de streaming que apuesta fuertemente por las producciones japonesas

Cómo hacer una presentación en PowerPoint con ayuda de la inteligencia artificial

Varias herramientas gratuitas permiten generar diapositivas en pocos pasos, sin necesidad de saber diseño

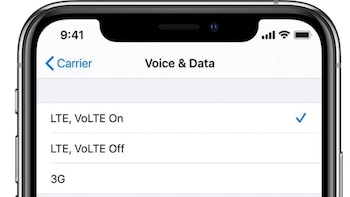

Qué es VoLTE y por qué mejora la calidad de las llamadas desde tu celular

Permite hablar con mejor calidad de audio, sin cortes, y seguir navegando en simultáneo. Muchos usuarios aún la tienen desactivada

La función del módem que deberías desactivar para mejorar la señal WiFi en toda la casa

Desactivar protocolos antiguos mejoran la velocidad, estabilidad y cobertura de la red inalámbrica sin necesidad de cambiar de proveedor ni comprar nuevos dispositivos

El sorprendente éxito de OnlyFans: sus ganancias superan a los gigantes tecnológicos como Meta y Microsoft

El modelo de suscripción directa y sin intermediarios convirtió a la plataforma en una de las más lucrativas del mundo digital