Los ciberdelincuentes continúan mejorando sus técnicas de engaño para atraer a los usuarios e impulsarles a que descarguen 'malware' en sus dispositivos, aprovechándose de animaciones sofisticadas, como es el caso de las barras de carga falsa o las solicitudes de contraseña que aportan credibilidad y sentimiento de urgencia, así como mediante el 'malware' de suscripción.

Así lo refleja el último Informe sobre Amenazas de Seguridad elaborado por HP de la mano de su solución HP Wolf Security, que alerta sobre cómo los actores maliciosos están perfeccionando sus campañas con animaciones "de aspecto profesional" y utilizando servicios de 'malware' "accesibles comercialmente".

Según los datos recabados en base al análisis de "millones de terminales" que han ejecutado dicha solución de julio a septiembre de este año, HP ha destacado un aumento de campañas maliciosas que combinan el uso de imágenes persuasivas, junto con plataformas conocidas como Discord donde se alojan dichas imágenes, y kits de 'malware' actualizados de forma periódica para eludir herramientas de seguridad.

NOTIFICACIOENS LEGALES FALSAS

Como ejemplo de todo ello, en los ciberataques analizados los expertos han identificado campañas en las que los atacantes se hacían pasar por la Fiscalía General de la Nación de Colombia y enviaban notificaciones legales falsas por correo electrónico.

Con la excusa de resolver las notificaciones, los actores maliciosos guiaban a las víctimas a un sitio web gubernamental falso, en el que se incluía una animación de desplazamiento que requería al usuario solicitar una supuesta "contraseña de un solo uso" pero, en realidad, abría un archivo malicioso protegido.

Como han explicado, una vez abierto el archivo, lo que se conseguía era desplegar una carpeta con una biblioteca de enlace dinámico (DLL) oculta, que estaba manipulada para instalar el 'malware' PureRAT en segundo plano. Como resultado, los ciberdelincuentes conseguían obtener el control total del dispositivo.

Además del riesgo que implican este tipo de estafas, HP también ha hecho especial hincapié en que los casos estudiados mostraron una alta facilidad de evasión frente a las medidas de seguridad del equipo, al utilizar la carga lateral de DLL. De hecho, solo el 4 por ciento de los casos fueron detectados por sistemas antivirus.

FALSA ACTUALIZACIÓN DE ADOBE

En otro de los casos expuestos en el informe, los ciberdelincuentes utilizaban como señuelo un PDF falsificado con la marca Adobe, que se mostraba como una actualización del lector PDF, pero que realmente reenviaba a los usuarios atacados a un sitio web fraudulento.

En estos ataques, la animación incluida en el sitio web mostraba una barra de progreso falsa que imitaba la utilizada por Adobe, con la que se animaba al usuario a descargar un ejecutable ScreenConnect. Este archivo estaba modificado y ocasionaba que, al conectarse a servidores controlados por los atacantes, estos últimos pudiesen secuestrar el dispositivo.

DISCORD COMO ESTRUCTURA DE ALOJAMIENTO

De igual forma, en otros casos estudiados, HP ha señalado que los actores maliciosos emplearon la plataforma Discord como infraestructura de alojamiento para aprovecharse de su reputación consolidada.

En este sentido, lograban alojar 'malware' que, antes de activarse, deshabilitaba la protección de integridad de memoria del sistema operativo Windows 11. Tras ello, la cadena de infección proseguía desplegando el 'malware' Phantom Stealer, dedicado al robo de información relevante, como credenciales y datos financieros.

Como punto en común, los ataques descritos coinciden en que los atacantes utilizan animaciones sofisticadas, como es el caso de las barras de carga falsa o las solicitudes de contraseña. Esta técnica, además de aportar credibilidad, también introduce la sensación de urgencia en los sitios maliciosos, como ha explicado el investigador principal de amenazas del Laboratorio de Seguridad de HP, Patrick Schläpfer.

De la misma forma, Schläpfer también ha remarcado como los actores maliciosos recurren a 'malware' de suscripción, como es el caso de Phantom Stealer para disponer de funcionalidades completas y actualizadas constantemente. Esto permite, "adelantarse a las soluciones basadas en detección y reducir el esfuerzo necesario para ejecutar campañas", como ha manifestado, incluso, adelantándose a las nuevas protecciones de Windows.

AUGE DE SECUESTRO DE COOKIES DE SESIÓN

Además de todo ello, en líneas generales, HP también ha advertido sobre el auge de los ataques de secuestro de 'cookies' de sesión, así como el incremento de credenciales robadas y la expansión del 'malware' orientado al robo de información.

Esto se debe a que, como han explicado, en lugar de esforzarse por obtener las contraseñas de alguna forma o sortear la autenticación multifactor, los ciberdelincuentes apuestan directamente por capturar 'cookies' que acreditan que el usuario ya ha iniciado sesión. De esta forma, engañan al servicio en cuestión y pueden acceder a sistemas o información más sensible.

Como prueba de todo ello, HP ha compartido que, según sus análisis, el 57 por ciento de las principales de familias de 'malware' detectadas durante el tercer trimestre de este año, eran 'software' diseñado para el robo de información, con capacidad para sustraer 'cookies'.

'MALWARE' ACTIVO CONTROLADO

Teniendo todo ello en cuenta, la tecnológica también ha puesto en valor las herramientas que permiten el aislamiento de amenazas, de manera que el 'malware' esquiva los sistemas de detección, pero se activa en un entorno de contenedores seguros de forma controlada. De esta manera, servicios como HP Wolf Security, permiten analizar las técnicas empleadas por los ciberdelincuentes de forma actualizada.

Con ello, concretamente HP ha detallado que, hasta la fecha, han identificado cómo los usuarios han abierto más de 55.000 millones de archivos adjuntos, paginas web y archivos descargados, "sin registrar infracciones".

Entre las técnicas de ataque más comunes observadas con esta técnica, al menos el 11 por ciento de las amenazas identificadas por el servicio HP Sure Click en el correo electrónico lograron eludir uno o más escáneres de pasarela.

Igualmente, se ha comprobado que los archivos comprimidos representaron el 45 por ciento de los métodos de entrega de 'malware', cinco puntos más que en el trimestre anterior de 2025. Igualmente, el 11 por ciento de las amenazas bloqueadas por HP Wolf Security fueron archivos PDF, un aumento del 3 por ciento respecto al trimestre previo.

Últimas Noticias

Fuerzas Armadas de Honduras conmemoran 200 años de creación del Ejército con un desfile

La AU condena el ataque con drones que causó la muerte de seis cascos azules en Sudán

(Crónica) Balaídos celebra la primera victoria liguera del Celta ante el Athletic

El conjunto vigués venció por dos goles y confirma sus opciones para disputar competiciones europeas, mientras el equipo de Ernesto Valverde desaprovechó un penalti clave y se mantiene fuera de las seis primeras posiciones del torneo

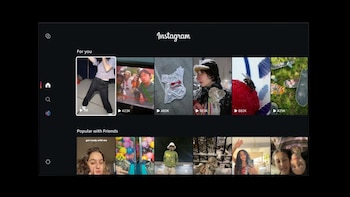

Instagram, ahora también en el televisor para ver los 'reels' con amigos

La pareja del presunto narco uruguayo Marset denuncia aislamiento en cárcel paraguaya